高機能UTM「FortiGate 620B」を評価してみました

UTM開発をメイン事業と掲げるフォーティネット社の中規模ビジネスモデル「Fortigate620B」の使用感レビューをまとめました。

ログの分析用アプライアンスである「FortiAnalyzer」についても合わせて評価しています。

実際に導入したFortigate620B周辺の構成と費用

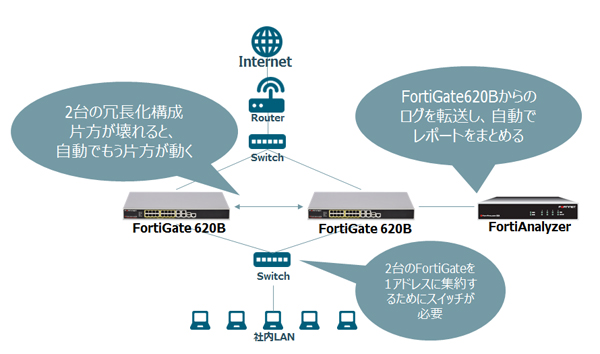

実際に導入した構成図が下図になります。

負荷分散と冗長化の為にFortiGate620Bを2台購入し、周りの機器には1台として認識させるように、WAN側とLAN側をスイッチで集約しています。

FortiGate 620B2台を2台のスイッチで集約した冗長化構成。FortiAnalyzer400Bでログ収集&レポート出力を行う構成

FortiGate 620B2台を2台のスイッチで集約した冗長化構成。FortiAnalyzer400Bでログ収集&レポート出力を行う構成上記の機器構成で購入した場合の大まかな価格です。

(若干の値引き分も反映しましたが、飽くまでも参考程度にご覧ください)

| 項目 | 数量 | 金額 |

|---|---|---|

| FortiGate 620B | 2 | \5,316,000 |

| FortiAnalyzer 400B | 1 | \774,000 |

| Cisco 2960(スイッチ) | 2 | \596,400 |

| 合計 | \6,686,400 |

主な設定内容

以下はファイヤーウォールの基本的な設定内容です。| ID | 送信元 | 宛先 | スケジュール | プロトコル・サービス | アクション | Memo |

|---|---|---|---|---|---|---|

| WAN → LAN | ||||||

| 1 | VPNユーザー | all | always | ANY | ACCEPT | VPNユーザーへのアクセス許可 |

| 2 | all | all | always | ANY | DENY | |

| WAN → DMZ | ||||||

| 3 | VPNユーザー | all | always | ANY | ACCEPT | VPNユーザーへのアクセス許可 |

| 4 | all | Mailサーバー | always | HTTPS,IMAP,POP3,SMTP,SMTP-587,IMAPS,POP3S,SMTPS | ACCEPT | 外部からメールサーバーへアクセス |

| 5 | all | Webアプリサーバー | always | HTTP,HTTP-81,HTTPS | ACCEPT | 外部からWebアプリサーバーへアクセス |

| 6 | all | DNSサーバー | always | DNS | ACCEPT | 外部からのDNS参照 |

| 7 | all | all | always | ANY | DENY | |

| LAN → WAN | ||||||

| 8 | all | all | always | ANY | ACCEPT | LANからは全ての通信を許可 |

| LAN → DMZ1 | ||||||

| 9 | all | Mailサーバー | always | HTTPS,IMAP,POP3,SMTP,SMTP-587,IMAPS,POP3S,SMTPS | ACCEPT | 社内からのメールサーバーアクセス |

| 10 | all | Webアプリサーバー | always | HTTP,HTTP-81,HTTPS | ACCEPT | LANからWebアプリサーバーにアクセス |

| 11 | all | DNSサーバー | always | DNS | ACCEPT | LANからのDNS参照(ADサーバーからのフォワーディング先) |

| 12 | all | all | always | ANY | DENY | |

| DMZ1 → WAN | ||||||

| 13 | all | all | always | ANY | ACCEPT | |

| DMZ1 → LAN | ||||||

| 14 | all | all | always | ANY | DENY | |

ハードウェアが高速化しているとは言っても、極力不要な処理はしないように設定していく必要があります。

負荷が高くなる処理としては

- 暗号化プロトコル(HTTPS,SMTPSなど)に対するウイルススキャン

- Webコンテンツフィルター

- VPN

が挙げられます。

セキュリティ向上も大切ですが、通信速度とトレードオフの部分があるので、このあたりは考え方次第だと思います。

ちなみに筆者の会社では暗号化プロトコルのスキャンは行なっています。コンテンツフィルターは基本Webの閲覧は自由度優先と考えているので一切行なっていません。閲覧については別の監視ツールで見ているので、大きな問題が見つかった時に対応しようと思っています。

FortiGate620Bでもフィルターをかけずにログだけ取るということができるので、負荷をかけずにまずは様子を見たいという場合はログ取得だけでスタートするほうがいいかもしれません。

VPNについては速度低下はよろしくないので別のルーター(Cisco2960)側で処理するようにして、FortiGateではVPN経由でアクセスしてくるためのルーティング情報を別途設定しています。

FortiGate-620B使用感レビュー

パフォーマンスは最高

気にしていた通信速度ですが、全く問題なくおよそ500人が同時通信している月曜日の午前中でも、パフォーマンスの低下は見られません。

FortiGate 400Bで見ることができるFortiGate620BのCPU・メモリ・CPU・ネットワーク使用率・受信ログ&データの推移。

FortiGate 400Bで見ることができるFortiGate620BのCPU・メモリ・CPU・ネットワーク使用率・受信ログ&データの推移。ネットワーク使用率や処理するログが増加してもCPUやメモリ消費量にはほとんど変化が無い

ネットワーク通信量が多い時間帯でもCPUやメモリ消費量にはほとんど変化が見られないので、まだまだ余裕なんだと思います。

スパムメールは激減するが、設定が大雑把

スパムアクションは「破棄」「タグ付加」の2種類のみ

スパムアクションは「破棄」「タグ付加」の2種類のみスパムメールのチェックは、Fortinet社独自のブラックリストデータベースを参照し、該当するIPアドレスからのメールが発見された場合には、予め設定しておいた処理が実行されます。その処理方法は

- 破棄する

- 「SPAM」などのフラグをつけてそのまま通過させる

そのまま通過させるのは社員にとって混乱の下となりますし、いきなり破棄されてしまうと、誤検知があった場合に救い出せないのが心配です。

社内SEの方ならもう一つ、スパム用メールボックスにアーカイブして一定期間経過後に自動削除、という処理があるとうれしいですよね。

でも、無いんです。あきらめましょう。

ブラックリストDBによるスパムメール誤検知が2ヶ月に1度ほどある。

上述にもある通りスパムメールの検知率は素晴らしく、今までスパムメールの処理に追われていた人たちも「全然来なくなったけど何かしたの?」とびっくりするくらい綺麗に処理されています。

ところが、ごくまれにお客様のメールサーバーがDBに載ってしまうことがあり、メールが受け取れないという問い合わせが来ます。どんな基準でDBに登録しているのかは定かではありませんが、DBに載っているかどうかの確認とDBからの削除依頼は下記サイトから行えます。

Fortinet スパムメール対策サービス

全文英語なのでビクビクしてしまいますが削除依頼のコメント欄は、遠慮なく日本語で書き込んでOKです。申請後まる1日以内に解除の連絡が来ます。

実際にメールサーバー自体に問題がある場合は、解除後も数週間でDBに登録されてしまいますので、その場合はFortigate620B側でホワイトリストに登録しておけば、登録したアドレスだけはブラックリストDBを参照しないようになります。

スパムメールの誤検知については2か月に1度程度なので、全然想定内です。どこのDBを利用したとしてもやり取りする相手の多い企業であれば一定の確率で誤検知はあるものと割り切った方がいいです。

誤検知があることを前提に、社員には受信ができていないとわかった場合はすぐにシステム部門へ問い合わせるように周知しておき、システム部門は誤検知の解除申請をスムーズに処理する運用を作っておきましょう。

FortiAnalyzer400B使用感レビュー

設定はわかりにくい

筆者は毎月FortiAnalyzerからのレポートを出力し、報告&ファイリングしていますが、こんなレポートを出したいという時に、目的のレポート作成するやり方が非常にわかりにくいです。何度か試して出力してみて、「あ、こういうことか」と理解しながら進めるしかありません。

出てくるレポートもわかりにくい

設定して出力されるレポートも、なかなか分かりにくいです。

実際に警告として挙がってきた数件のログについてその原因にたどり着くにはFortiAnalyzerのコンソールをもう一度ログ確認し、場合によってはFortiGate側のコンソールに入ってログを確認というステップが必要になります。

でも必要性は十分にある

上記ではボロボロに書いてしまいましたが、FortiAnalyzerは導入して良かったと思っています。ネットワーク系のログなんていちいち詳細まで見ることは稀ですし、何より大きな時間枠での警告ログの推移を見ることが重要です。

ウイルス検知も・スパムメールも・不正な攻撃も毎月一定数存在します。しかしそれは全てブロックされているということさえわかっていれば何の問題もありません。これを月次でまとめてトレンドをつかみ、「今月は通常時の3倍のウイルス検知がある、何が起きているんだろう」と気付けることが重要なのです。

必要なログは出力しておくべきです。

UTMなのでとんでもない数のログが収集されてきます。FortiAnalyzerが蓄えられるデータ量にも限界があり、しきい値に達すると古いログから上書きされてしまいます。長期的な推移を見たいデータについては月次で何らかの形で出力しておきましょう。

次は→ 企業の情報漏えい事故対策は何をどこまでやればいいの?

|

企業の情報漏えい事故対策は何をどこまでやればいいの? |

|

UTMって必要?もはやファイヤーウォールでは社内LANを守れない! |

|

社員に使わせるべき社内業務を効率化するフリーソフト ベスト11 |

|

社内SEがやるべき会社のウイルス対策リスト|PCセキュリティー |

|

Webメール?メールソフト?会社のメールはどっちで見る? |

|

別のプログラムがこのフォルダーまたはファイルを開いているので・・・の原因と解決方法(2015/11/24) |

|

ファイルサーバーのアクセス権を一括確認(2014/02/14) |

|

テレビ会議システムとWeb会議システムはどっちを選べばいい?(2014/02/06) |

|

Web会議システム「V-CUBE」と「Meeting Plaza」徹底比較(2014/02/06) |

|

現役社内SEが考えたWeb会議システムの選び方(2014/02/06) |

|

iPhoneからリモートデスクトップできるアプリ「LogMeIn」(2014/01/22) |

|

EMC「VNXe3100」の重複排除でファイルサーバーを超効率的に運用する(2014/01/16) |

- 1976年 東京都生まれ

- 23歳・・・サービス業の会社に勤務したが時間的自由度の低さに納得行かず転職を考える。

- 25歳・・・「新卒扱いで構いません!」と言ってIT系企業(社員30名)に転職。

Word、Excelから始め、サーバーやネットワーク機器の構築を学び、3年間SIerとしてお客様への提案やシステム構築を行う。 - 28歳・・・「3年の経験あり」ということで現在の会社(従業員数900名)に社内SEとして入社

遅れに遅れていた社内システムを低予算で更新した実績を評価された。